http协议

http协议和https协议的区别

https

https是加密传输的黑客可以进行嗅探不到明文(黑客也可以用伪造密钥进行嗅探)

http

他是明文传输的可以轻松的嗅探的密码

http请求http请求有:请求行(request line)、请求头部(header)、空行和请求数据四个部分组成

常见的http报文

常见的请求报文123456789GET / HTTP/1.1Host: localhost:4000User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q&# ...

kali2020教程Burpsuite破解汉化版安装

BurpSuite废话不多说正题

下载下面是我提供的下载版本和工具

[Burp Suite2.0.1.1版]https://pan.baidu.com/s/1EyD0kYTE2K5EH46sYB6e3A提取码:t3hp破解文件下载地址(https://wwa.lanzous.com/isWu2gs6n6j)[汉化包]https://pan.baidu.com/s/1wAHXJwADA7cw3pf_zIKDJQ提取码:b8u0[java ]https://pan.baidu.com/s/1Yo2PlNTAcr-s678cpkiFHw提取码:6346

进行配置叫下载好的保存到一个目录里然后解压出来叫下载好的jdk-8u161-linux-x64.tar.gz命令

1tar -xzvf jdk-8u161-linux-x64.tar.gz

解压好进行配置运行下面的代码1

1export JAVA_HOME=/root/桌面/jdk1.8/

2

1export JRE_HOME=JAVAHOME/jreexportCLASSPATH=.:{JAVA_HOME}/l ...

5. sqlmap工具详细使用任务097:SQLMAP自动注入找到漏洞后阶段

指纹参数12345678910111213141516171819202122232425262728293031323334353637383940414243ngerprint: -f, --fingerprint Perform an extensive DBMS version fingerprint Enumeration: These options can be used to enumerate the back-end database management system information, structure and data contained in the tables. Moreover you can run your own SQL statements -a, --all Retrieve everything -b, --banner Retrieve DBMS banner --current-user Retrieve DBMS current us ...

4.任务096:SQLMAP自动注入绕过WAF , IPS

注射参数1234567891011121314151617181920Injection:These options can be used to specify which parameters to test for,provide custom injection payloads and optional tampering scripts-p TESTPARAMETER Testable parameter(s)--skip=SKIP Skip testing for given parameter(s)--skip-static Skip testing parameters that not appear to be dynamic--param-exclude=.. Regexp to exclude parameters from testing (e.g. "ses")--param-filter=P.. Select testable parameter(s) by plac ...

3 sqlmap工具详细使用 任务095:SQLMAP自动注入扫描时间和优化

任务095:SQLMAP自动注入(二)-REQUEST和SQLMAP自动注入(三)-OPTIMIZATION

设置时间参数设置扫描时间用sqlmap去扫描别人的网站会发送大量的请求可能目标服务器会发现你给你屏蔽掉,我们可以设置发送包的时间

1--delay 要指定的时间 时间是秒

设置超时时间1--timeout 要设置的时间 默认为30秒,30要没有响就超时了

尝试连接1--retries 要设置的次数 比如超时时间设置30妙那么就是90妙

请求错误如果你发送大量的错误请求就会被防护机制被注销掉可以用–safe-url每请求错误几次就放送正常的请求

1--safe-url 要设置几次

过滤日志里的没有用的地址参数 --scope1sqlmap -l 日志文件 --scope="(www)?\.target\.(com|net|org)“

解释用日志文件扫描目标,日志文件可以有其他的不想扫描的地址可以用--scope进行过滤--scope代码里的意思,只扫描有www.target.com或cet或org

1sqlmap -l 日志 ...

2 sqlmap工具详细使用 SQLMAP自动注入头部的修改

学习笔记:任务094:SQLMAP自动注入-REQUEST

请求类型的参数:12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656667686970717273747576777879808182838485868788899091这些选项可用于指定如何连接到目标URL--method=method强制使用给定的HTTP方法(例如PUT)--data=要通过POST发送的数据数据字符串(例如“id=1”)PARAM-DEL = PARA。用于分割参数值的字符(例如&)--cookie=cookie HTTP cookie头值(例如“PHPSESSID=a8d127e…”)--cookie del=首席运营官。。用于分割cookie值的字符(例如;)--加载cookies=L包含Netscape/wge ...

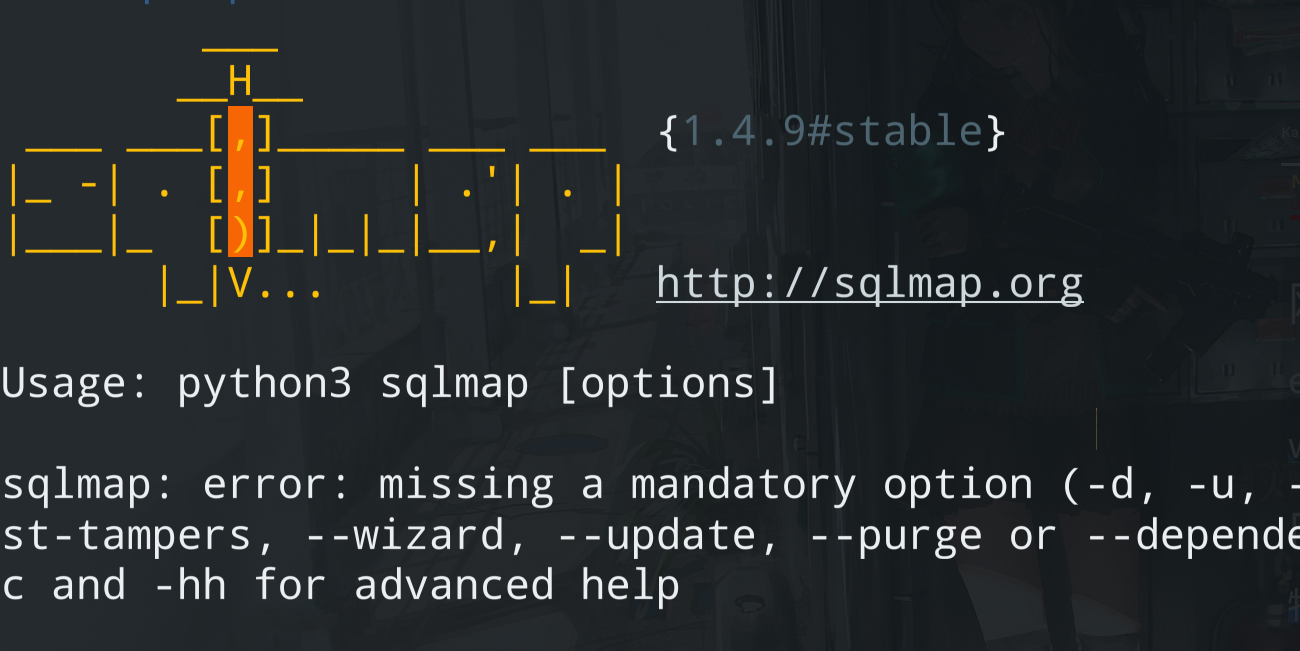

1 sqlmap工具详细使用 任务093:SQLMAP- 自动注入

任务093:SQLMAP- 自动注入 笔记

sqlmap介绍介绍

开源sql注入漏洞检测,利用

检测动态页面中get/post参数,cookie,http头

数据榨取

文件访问

操作系统命令执行

引擎强大,特性丰富

Xss漏洞检测

五种漏洞检测技术

基于布尔的盲注检测

- ’ and 1=1

基于时间的盲注检测基于错误的检测

’ and (select * from (select(sleep(20)))a)–+

基于UNION联合查询的检测

适用于通过循环直接输出联合查询结果,否则只显示第一项结果

基于堆叠查询的检测

;堆叠多个查询语句

适用于非select的数据修改、删除的操作

支持的数据库管理系统DBMS MySQL,Oracle,PostgreSQL,Microsoft SQL Server,Microsoft Access,IBM DB2,SQLite,Firebird,Sybase,SAP MaxDB

其他特性

数据库直接连接-d与burpsu ...

5.手动漏洞挖掘,sql注入

任务089:KALI版本更新(第一个ROLLING RELEASE)和手动漏洞挖掘(SQL注入)

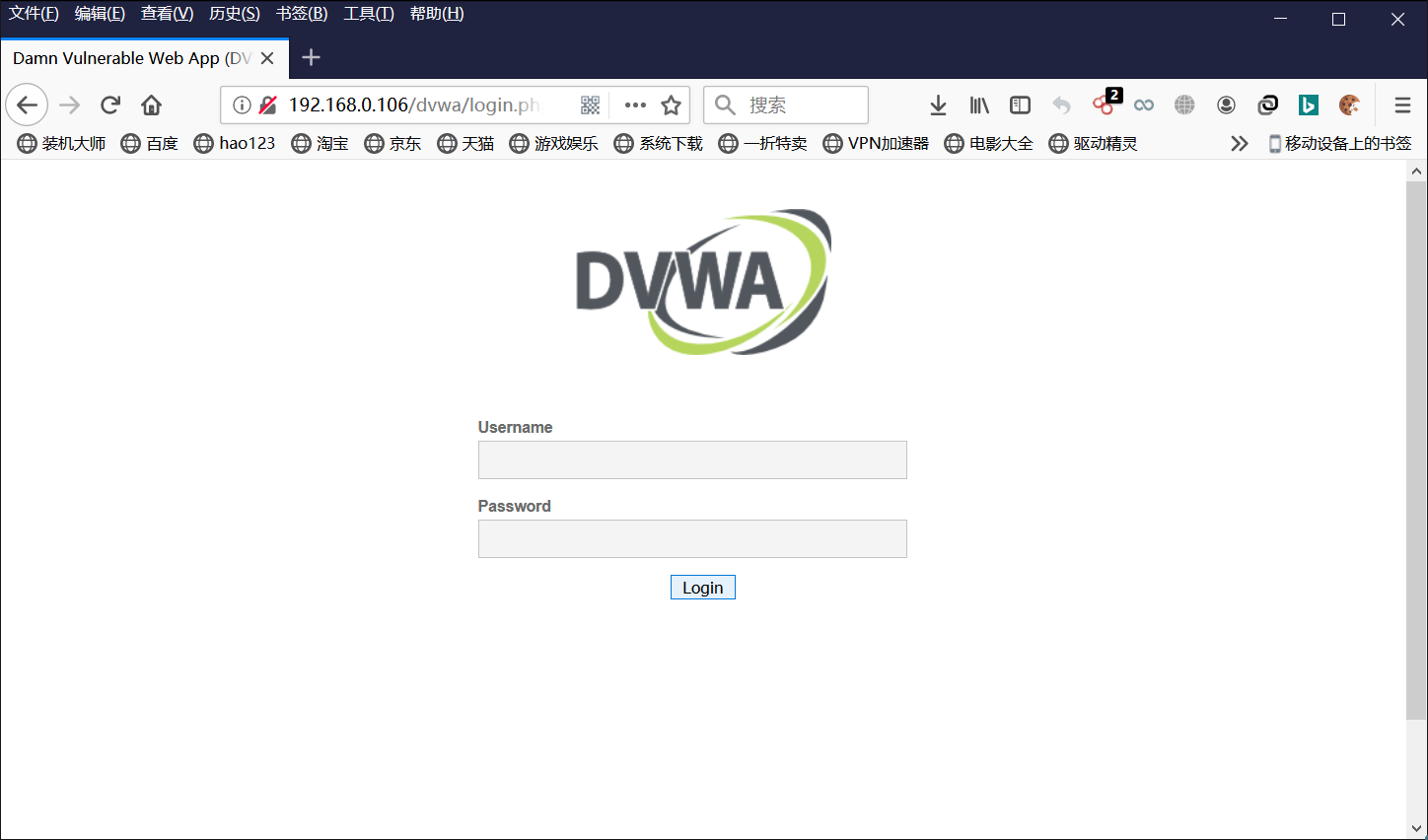

实验环境实验靶机metasploitable-linux-2.0.0里面的DVWA

sql注入介绍服务器端程序将用户输入参数作为查询条件,直接拼接SQL语句,并将查询结果返回给客户端浏览器也可以控制到客户端,也可以用sql注入上发文件,sql注入也读取文件其实注入的都是sql语句

原理下面是一个比如无需密码登陆

这个是正常情况下 SELECT * FROM users WHERE user='里面是用户输入的账号' AND password='里面是用户输入的密码'

注入无需密码登陆SELECT * FROM users WHERE user='账号还是原账号' AND password=''空格OR'1'='1'上面那个输入密码的地方’’空格OR’1’=’1’意思介绍,’空密码’ OR是逻辑运算符或1=1这两个数都是真条件就满足,满足就是真,账号对密码对就登陆成功了。

应为服务器端没有 ...

4,手动挖掘漏洞,文件上发漏洞

任务088:手动漏洞挖掘(四)

文件上传漏洞文件上传漏洞是非常经典的漏洞,非常有名的漏洞,文件上这个功能传不能说是一个漏洞应为文件上传web应用需要的程序,比如在论坛里上发一个一些头像图片的话是非常好的功能,电子商务比如要上发身份证,为什么叫他叫做漏洞是应为主要是程序员没有做好web的编码和web过滤的了解欠缺,web上传做的好的话其实是可以完全不了的

实验环境实验靶机metasploitable-linux-2.0.0里面的DVWA

正常情况文件上发这样就可以看见我刚才上发的文件了

低安全级别上发木马下面是低安全级别,然后上发木马下面是操作先创建一个木马文件文件名a.php内容<?php echo shell_exec($_GET['cmd']);?>这个是个一句话的木马可以叫是输入的URL变成目标web的系统命令开始上发发现已经上发成功然后我就可以利用这个木马进行系统命令操作访问这个目录复制到URL里要运行这个木马文件里的cmd这个所有要添加 ?cmd=pwd这个pwd就是你要输入的命令pwd是查看当前文件所在的位置然后回车访问这个web就可以查看当前 ...

3.手动挖掘漏洞,文件包含漏洞

任务087:手动漏洞挖掘(三)

手动漏洞挖掘一定要大量的进行尝试在尝,有的时候一天都找不到漏洞也是属于正常的

文件包含漏洞描述

Directory traversal (目录便利)目录便利漏洞: 正常情况下都是访问www里的文件。通过URL地址和参数地址从而访问到www以外的目录或文件,要是你用权限比较高的话运行服务器那么访问其他目录的权限就比较高就是服务器软件的权限

File include(文件包含)文件包含漏洞:比如php的include函数他可以吧www文件以外的目录 include到页面里,其实正常情况下程序员不会这样设计程序的,通常是设计有漏洞导致的include函数过滤不严格所导致的

文件包含和目录便利都是可以查看到其他目录的文件,有的人都会把他搞成一样,其实详细来说是有区别的

明显特征URL里如果有?配置=文件名就要注意了,后面的值是页面文件,这样可能就存在漏洞的地列如URL里有

123?page=a.php ?home=b.html?file=content

这个file=文件名就要警戒起来,可能也是通过 in ...